Avec la prolifération des objets connectés, la surface d’exposition aux attaques numériques ne cesse de croître. Très peu sécurisé, l’IoT est une proie de choix pour des acteurs malveillants souhaitant s’en prendre à des infrastructures ou accéder aux données d’utilisateurs, d’entreprises ou de gouvernements. Modes d’actions des cyber attaquants et déficit de sécurité pour les entreprises, un pentester d’Advens explicite les enjeux liés à l’internet des objets aujourd’hui.

Une augmentation des objets connectés, cible privilégiée des attaques informatiques

L’Internet des Objets (IoT) est l’ensemble des objets physiques ayant la capacité d’utiliser le protocole IP (plus simplement, pouvant se connecter à internet). Un bracelet connecté, une caméra de sécurité, une voiture autonome sont parmi les IoT les plus connus et médiatisés. Leur nombre ne cesse de croître : on estime à 16,7 milliards le nombre d’objet connectés en 2023, en augmentation de 16% par rapport à 2022. Ces équipements étant de plus en plus présents dans notre vie quotidienne, le marché des IoT devrait augmenter de la même manière chaque année.

Présents en grande quantité sur l’ensemble du territoire, directement connectés à un téléphone, à des équipements industriels, à un réseau d’entreprise, ces objets représentent un risque de compromission important. D’un point de vue cybersécurité, les IoT augmentent la surface d’exposition, la surface de vulnérabilité est ainsi de plus en plus grande, un nid à opportunités pour des acteurs malveillants.

« Des tests d’intrusion sur objets connectés sont régulièrement demandés par nos clients. Ils nous envoient l’objet, on l’ouvre et l’analyse. On trouve régulièrement des vulnérabilités sur ces objets, le plus courant étant que le firmware extrait contient des informations techniques sensibles sur l’entreprise. Le dernier objet connecté que nous avons testé nous a permis de rebondir sur les serveurs du client et d’être en interne leur infrastructure. Ça peut servir à un attaquant qui souhaiterait compromettre d’autres objets connectés du client ou même le réseau interne », explique Anthony, pentester chez Advens, un des leader français indépendants en cybersécurité.

Une augmentation drastiques des attaques cyber sur les IoT

Sur la première moitié de 2023, un rapport de ZScaler chiffre une augmentation de 400% des attaques combinées IoT par rapport à 2022. Cette tendance ne fera que progresser suivant le déploiement des IoT dans le monde estimé en moyenne à 127 nouveaux objets déployés par seconde selon McKinsey. « Ces chiffres ne nous étonnent pas. Les objets connectés sont assez nouveaux, et quand quelque chose est nouveau, il y a un certain temps avant que la sécurité rentre vraiment dans le processus de fabrication » explique Anthony.

Pour l’IoT grand public le problème principal aujourd’hui est l’exposition et surtout le manque de sécurité d’une majorité d’équipements connectés, ce qui peut mener à la création de réseaux de botnet (réseau de machines contrôlées à distance par des attaquants). Ces réseaux, une fois créés, permettent de perpétrer des attaques de type déni de service (DDOS, DOS ou DrDOS) pouvant paralyser les activités de la cible mais aussi affecter son image.

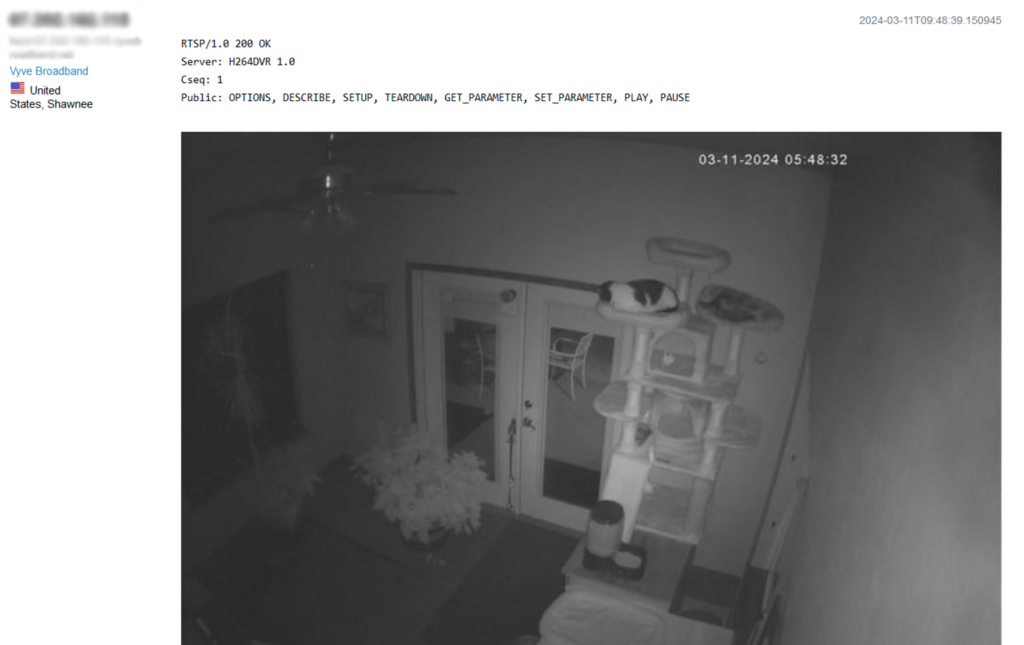

« Dans ce genre de situation, les IoT vont automatiquement s’exposer sur internet. L’utilisation du mot de passe par défaut par exemple, offre un accès à l’objet. Il est ensuite parfois possible de changer le firmware de l’objet pour en prendre le contrôle et ajouter un zombie de plus au botnet. Des défauts sur le chiffrement des communications sont aussi souvent constatés, ce qui permet de parfois prendre le contrôle de l’objet lui-même » affirme le pentester. Des sites dédiés permettent de voir le flux vidéo de nombreuses caméras de surveillance mal sécurisées à travers le monde, et mettent en évidence de potentiels points d’entrée.

Un exemple notoire illustrant ce problème est l’attaque du réseau botnet Mirai en 2016 sur le fournisseur de DNS Dyn, qui a touché par ricochet Visa, Netflix, Twitter, Amazon entre autres. Le réseau de botnet était constitué de nombreux bot, de caméras de sécurités, de routeurs. C’est l’une des premières attaques à exploiter massivement les IoT pour mener une attaque DDoS. Les attaquants ont cherché des appareils vulnérables sur internet, et ont exploité ceux qui étaient mal sécurisés. Mirai localise un appareil vulnérable à l’aide d’un objet précédemment infecté, envoie les informations sur cet appareil à un serveur dédié qui l’exploite pour l’intégrer à son réseau. Une fois un réseau composé, un C&C (Command & Control) envoie des instructions aux bots pour exécuter une tâche spécifique. OVH a également été ciblé par ladite attaque en septembre 2016, on estime à 145 000 objets connectés utilisés lors de cette attaque. Plus récemment l’attaque contre Cloudflare en 2021, où 15000 bots ont lancé l’une des plus grosses attaques que l’entreprise a subie à date, ne durant certes qu’une minute mais montrant les possibilités d’impacts avec peu de matériel.

Des nouvelles problématiques de sécurité et les réponses possibles

Avec ces nouveaux objets viennent de nouvelles problématiques de sécurité. Notamment la question de la sécurisation des données récoltées, traitées et stockées. C’est ainsi que des montres connectées ont permis de localiser une base militaire grâce aux traces GPS des militaires présents sur la base, et faisant leur jogging en utilisant l’application. Une carte Strava, divulguée en novembre 2017, a montré l’ensemble des activités téléchargées sur l’application, plus de 1000 milliards de points GPS individuels d’après la société. En recoupant les informations, des chercheurs ont pu découvrir des zones militaires.

Il n’est pas trop tard pour limiter les accès illicites aux objets déjà existants. Pour les entreprises, le recours à des tests d’intrusions (internes ou externes) est un moyen efficace d’obtenir un aperçu de son exposition et des vulnérabilités. Concernant le grand public, des modifications simples comme changer le mot de passe par défaut, mettre à jour régulièrement l’objet connecté permettent de limiter les risques. Ces recommandations ont toujours du sens pour les entreprises, bien que des actions supplémentaires puissent être complémentaires et renforcer davantage la sécurité, comme la segmentation réseau, la vérification des flux entrant et sortant ou encore limiter les privilèges des utilisateurs.

Pour le futur, les constructeurs devront pousser le Security by Design pour intégrer dès la création du produit les concepts de sécurité. L’ETSI (l’institut des standards technologiques européen) a avancé une liste d’exigences auxquelles doivent répondre les fabricants notamment pour augmenter la sécurité des communications et sécuriser les données (ETSI EN 303 645). En 2019, Digital Security (racheté en 2020 par Atos, puis devenu Eviden en 2023) lance le label IoT IQS (Qualified as Secured). Ce label permet aux industriels de vérifier la sécurité de leur solution utilisant des IoT. Cette entreprise se positionne comme étant le premier centre de réponse aux attaques informatiques dédié à la sécurité des IoT en Europe.

Maxime Lomuto

Pour aller plus loin :